| |

腾讯云零信任堡垒机上线,安全效率两手抓

传统运维模式痛点和风险 ● 多套身份认证体系,维护成本高:管理员需手动添加运维用户信息,员工离职变动无法自动删除账号,易导致僵尸账号清理不彻底。 ● VPN访问堡垒机模式,操作繁琐:远程办公时访问路径冗长,需要完成多次身份认证才能进入运维操作界面。 ● 静态认证机制,运维用户端不可控:传统运维平台仅验证用户身份,无法实时检测终端环境和设备状态,终端一旦失陷难以有效阻断访问。 企业如何提升运维管理效率的同时加强安全?腾讯云堡垒机零信任模式,从运维用户端出发,优化身份认证机制,加强运维终端安全检测,整体提升运维用户端到资产端安全和管理效率。 零信任重塑运维安全的三大突破 ● 办公身份无缝对接,管理成本降低:打通企业微信、微信、AAD等办公平台身份源,单点登录完成身份认证,即可连接运维资源,身份状态实时同步; ● 免VPN远程安全运维,运维效率提升:基于零信任提供安全加密隧道远程登录堡垒机,一次认证即可进入运维工作状态; ● 运维终端动态验证,从源头解决非法接入:实时检测终端设备状态、异常IP、病毒进程等安全指标,自动阻断非法运维来源;可结合终端安全检测与响应等能力实现双重防御。 运维安全中心(堡垒机)暴露面收敛实践 案例分析 某企业运维平台直接对公网暴露,黑客通过泄漏的运维账密实现边界突破,并通过内网横移获取核心服务器权限,对该企业用户批量发送诈骗信息,造成严重负面影响。 ★ 关键资产和服务的公网暴露,极易导致攻击者利用传统静态防御体系弱点入侵 常见攻击模式:在攻击前期探测入口,使用扫描工具锁定常见端口如SSH、RDP等,利用弱密码爆破拿下跳板机,获取内网访问权限,再横向渗透到其他数据库,最终窃取企业数据,形成“入口突破-权限升级-数据窃取”的攻击链。 腾讯云堡垒机零信任模式构建安全防护体系,四步闭环运维暴露面收敛

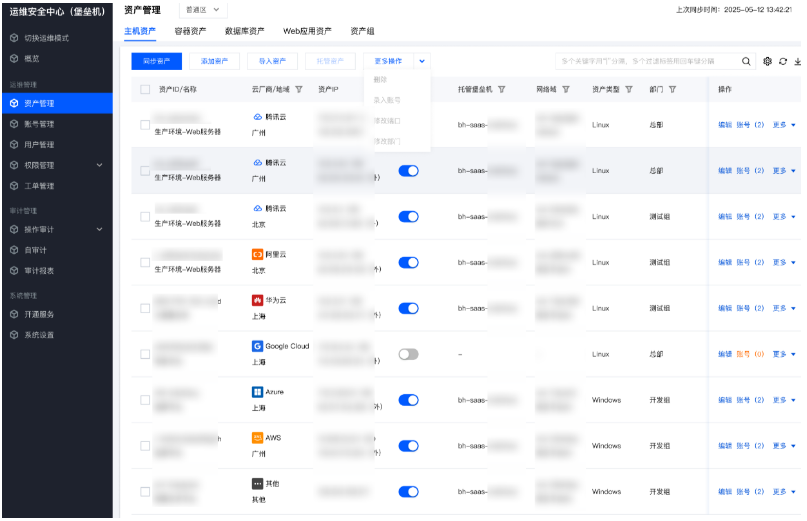

● 攻击路径收敛:堡垒机默认内网,资源多层管控,零信任运维模式默认实现云堡垒机仅内网访问,并将云内云外各类资产统一纳入云堡垒机管控,启用自动化资产管理能力,识别影子资产。

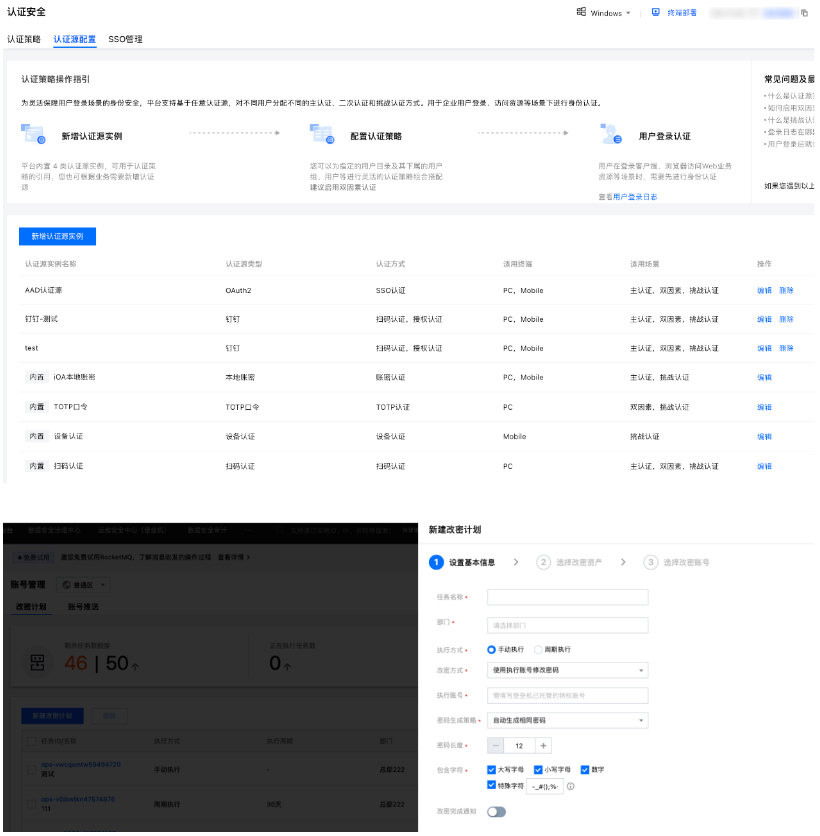

● 账号密码收敛:用户MFA认证,资源定期改密,运维端通过身份认证的安全配置实现多因素认证,基于自动化资源改密任务确保账密可控。

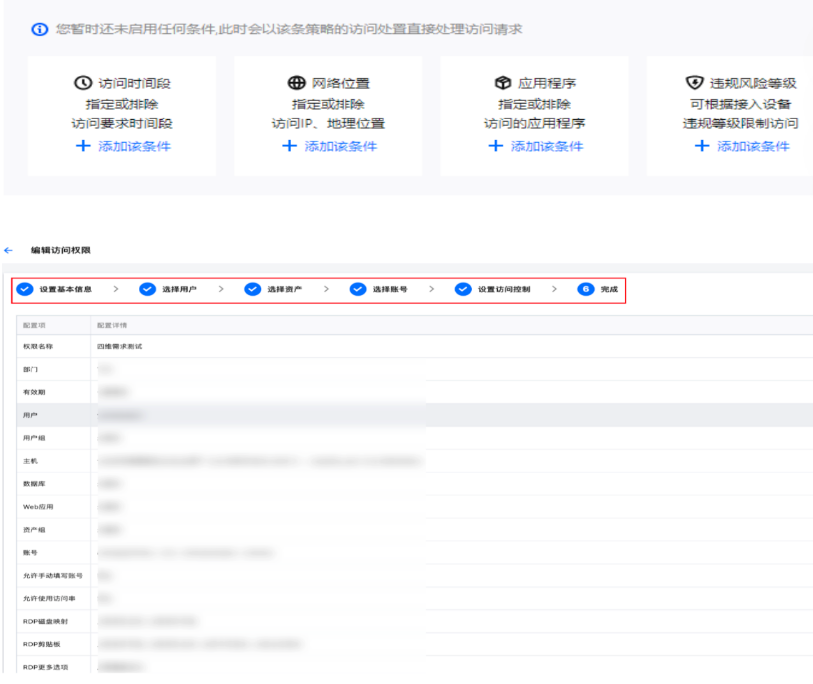

● 权限精细管控:启用动态验证,限制访问来源,基于云堡垒机零信任模式的动态授权访问策略,根据用户行为、设备状态、网络环境实时评估风险,阻断非法来源;用户、资产、账号、权限和高危命令5层授权模型,管控资源服务安全稳定。

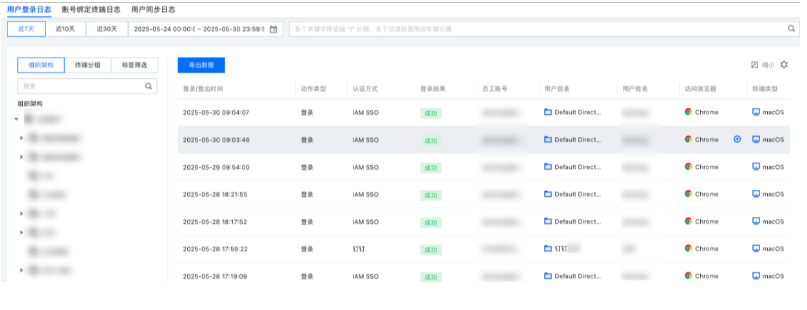

● 全链路审计:完整记录包括用户、操作时间、命令执行、文件传输、数据库 SQL、会话录像等操作日志,确保高效准确溯源。

|

|

|

| 原标题: / 编辑: |

- 上一篇:0Day漏洞风暴来袭,传统防护失效下,企业安全该如何破局?

- 下一篇:没有了

- ◆第一商业网版权与免责声明

1、凡本网注明“摘自:本站原创”的所有作品,版权均属第一商业网所有,未经本网书面授权不得转载、摘编、复制或利用其他方式使用上述作品。已经本网授权使用作品的,被授权人应在授权范围内使用,并注明“来源:第一商业网”。

违反上述声明者,本网将追究其相关法律责任。

2、本网其他来源作品,均转载自其他媒体,转载目的在于传播更多信息,丰富网络文化,此类稿件不代表本网观点。

3、任何单位或个人认为本网站或本网站链接内容可能涉嫌侵犯其合法权益,应该及时向本网站书面反馈,并提供身份证明,权属证明及详细侵权情况证明,本网站在收到上述法律文件后,将会尽快移除被控侵权的内容或链接。

4、如因作品内容、版权和其他问题需要与本网联系的,请在该事由发生之日起30日内进行。电话:020-38248250 传真 020-38248296

|